INTRODUCTION AU RÉSEAU

Les principes

Le réseau est devenu un élément grand public grâce à la facilité de l'interopérabilité entre tous les équipements. Il repose sur un ensemble d'outils techniques bien organisés

Un environnement diversifié

Le terme de convergence est aujourd'hui utilisé pour évoquer le rapprochement entre les mondes de la téléphonie, de l'internet et de la télévision.

Le réseau met en communication des équipements et logiciels hétérogènes : il nécessite une normalisation

Cette fusion des univers est rendue possible grâce à l'adoption de standards ou de normes qui assurent la capacité d'interopérabilité entre les multiples équipements.

L'ensemble de ces techniques repose sur des principes génériques qui découpent les étapes de la transmission en une suite d'opérations élémentaires assurées par les matériels et/ou des fonctions logicielles.

Comprendre le réseau, c'est d'abord appréhender cette organisation et savoir se repérer dans les différents niveaux d'action des composants.

Les normes et standards donnent des outils d'analyse et de résolution de problème, ainsi que des éléments de référence pour choisir les équipements et la localisation adaptée pour rendre le système d'information efficace et performant.

Une organisation hiérarchisée

La plupart des fonctionnalités réseau sont liées les unes aux autres et reposent sur une organisation logique et segmentée.

Les équipements et logiciels assurent des fonctions complémentaires qui interviennent dans un ordre logique

Divers organismes ont tenté d’en définir les couches, mais le modèle de référence, certes complexe mais fondamental, reste celui de l’ISO (International Standardization Organization) connu sous le nom de modèle OSI (Open System Interconnection).

Ce modèle sert :

- de base à tout questionnement réseau, de la mise en place à son évolution en passant par la réosulution de problèmes,

- de point de référence à la compréhension de nouvelles technologies ou normes,

- parfois de système d'organisation des équipes au sein d'un service informatique réseau (couches basses et applications).

Grâce à lui, on comparera les technologies qui peuvent l’être, ce qui facilitera l’établissement d’un choix par exemple.

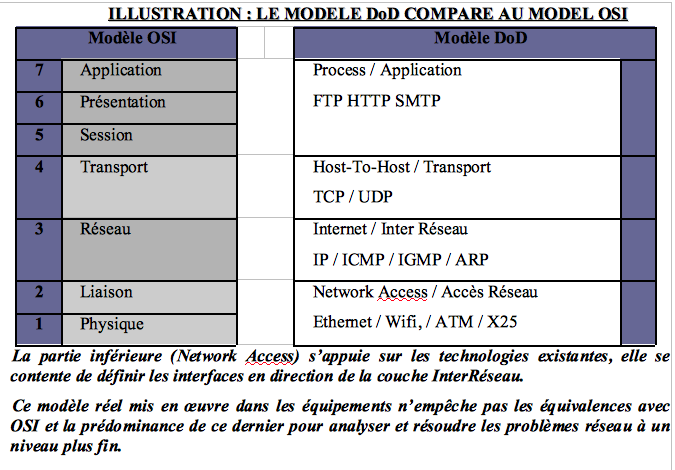

On pourra aussi réfléchir à partir du modèle simplifié qui a présidé à la constitution des technologies IP : Le modèle DoD (Department of Defense) qui est présenté à la fin de cette page et est aujourd'hui le standard des réseaux interconnectés.

Quelques principes

Pour appréhender un réseau, il est coutumier d'isoler les éléments suivants :

- les éléments centraux, du réseau local, constituant son artère principale (backbone) : matériels d'interconnexion de tête, liaisons haut débit, systèmes de redondance et de tolérance aux pannes

- les équipements desservant l'information points terminaux : on parle du réseau capillaire, des prises murales et des équipements de terminaison

- les éléments de sortie vers l'extérieur : routeurs et autres firewall, liaisons extérieures

- les applications et leur localisation : applications internet, intranet, extranets, internes

- les utilisateurs et les droits d'accès

A chaque domaine correspond un ensemble de problèmes de sécurité, de performance et d'optimisation. Chacun relève d'une ou plusieurs couches et doit avoir un impact limité. On doit pouvoir changer un câblage de terminaison sans remettre en cause le backbone ou les applications.

Fonctions ou matériels

On doit distinguer les différentes fonctions exercées par un équipement

Pour pouvoir réfléchir à un problème de réseau, il faut s'abstraire de l'aspect matériel des composants. En effet, les équipements intègrent de multiples fonctions, un routeur est à la fois le Firewall et un commutateur, voire un modem.

En cas de survenue d'un problème, pour le résoudre de manière efficace, il faut revenir à la fonction incriminée (en repassant par le modèle en couches) de manière à limiter les tests ou remises en cause inutiles.

I Comment circule l’information ?

Faire fonctionner un réseau, c'est transmettre des données d’un bout à l’autre de la planète en passant par une multitude d'opérateurs et de matériels, en arrivant exactement au bon destinataire, dans l’ordre, en un temps infime, en garantissant fiabilité et sécurité.

Objectif

Pour réaliser la transmission, il est nécessaire qu’un message transmis sur un réseau puisse :

- circuler sur tout type de média (câble, fibre, ondes…)

- circuler de réseau en réseau jusqu’à son destinataire

- être émis en plusieurs morceaux et reconstitué à l’arrivée, de manière complète ou en garantissant la meilleure fluidité possible

- être envoyé après autorisation,

- être envoyé en plusieurs étapes sans besoin d’établir une nouvelle communication, y compris après une interruption temporaire

- être éventuellement compressé, être lisible sur n’importe quel système logiciel

- être identifié par son destinataire

- être réémis (ou non) en cas de perte

- être traité par l’application concernée (client mail, serveur web, base de données…)

- être transmis sans risque d'interception (ne pas être lisible)

Organisation

L’ensemble de ces fonctions doit être assuré quels que soient les constructeurs des matériels et les éditeurs de logiciels concernés par l’échange.

Pour fournir cette interopérabilité, un organisme international (International Standardization Organisation ou ISO) a établi un ensemble de préconisations à respecter, selon un découpage en 7 couches appelé modèle OSI (Open System Interconnection).

Dans les faits, un modèle simplifié s’est imposé autour du protocole TCP/IP : le modèle DoD (Department of Defense). Ces modèles assurent un découpage en couche de la communication, de manière à permettre :

Les organismes internationaux ont cherché à découper un problème complexe en sous-problèmes plus simples et indépendants

- L’identification et la circonscription des tâches interdépendantes dans la communication réseau : chaque couche constitue un ensemble indissociable, qui se suffit à lui-même (i.e, transférer, autoriser, identifier)

- La possibilité d’intégration dans un seul matériel de toutes les fonctions d’une couche (ou de plusieurs), sans imposer la technique pour parvenir au résultat. Les couches ne disent pas comment faire (émettre une information toutes les x millisecondes par exemple), mais ce qu'on doit faire (émettre une information à intervalle défini entre les deux participants à l'échange, par exemple) et ce qu'on doit produire comme information (signal, trame, message, etc)

- La communication entre couches, en définissant les formats de données à échanger de manière à permettre l’interopérabilité entre matériels de fabricants différents : les couches doivent donc recevoir ou émettre des informations dans un format standardisé

II Les principales techniques en action dans un réseau

Au delà de l'action de transfert d'information, la gestion d'un réseau nécessite des opérations de contrôle, de sécurité et de suivi.

Les différentes couches des modèles de référence assurent de multiples fonctions, certaines étant réalisées par chaque intermédiaires, d'autres se contentant d'agir uniquement entre l'émetteur et le destinataire. Voici un tableau qui décrit les principales fonctions assurées sur le réseau.

| Action | Explication | Exemple(s) |

|---|---|---|

| Acheminement, transfert | Transport de l'information d'un point à un autre, soit directement, soit en passant par des intermédiaires | Routage, commutation |

| Authentification | Garantir la reconnaissance d'un matériel, d'un individu, avant de lui donner le droit de communiquer | Session, SSID Wifi, etc |

| Bufferisation ou mise en mémoire tampon | Conservation temporaire d'une information, soit afin de la contrôler soit pour limiter l'encombrement | Store and Forward sur les commutateurs |

| Contrôle d'intégrité, correction d'erreur | S'assurer que l'information est transmise sans erreur qu'elle est reçue en entier, éventuellement disposer de techniques pour corriger une erreur sans demander la retransmission de l'information | Codage Manchester, Contrôle TCP |

| Cryptage, chiffrement | Rendre une information inintelligible à une personne extérieure à l'échange | VPN, SSL |

| Encodage | Représentation des données selon un standard commun à plusieurs équipements | Little/Big endian, codage UNICODE, codage numérique, modulation de signal |

| Gestion de la congestion | Éviter d'encombrer un réseau, détecter le niveau d'encombrement | Échange entre matériels de cœur de réseau, méthode d'accès au média |

| Identification | Repérage d'un élément (une machine, une fonction) parmi un ensemble | Adresse IP ou MAC, Numéro de port |

| Priorisation | Assurer l'acheminement privilégié de certains éléments grâce à un repérage (étiquette, protocole, etc) | Protocole 802.1p associé aux VLAN, attribution de quota par protocole sur les routeurs |

| Synchronisation ou contrôle de flux | Adapter les débits, vitesses de transmission, taille des données transmises entre deux équipements | Adoption du mode 802.11b, g ou n pour deux équipements Wifi, passage à 1000, 100 ou 10 Mbits/s de la carte réseau |

III Le modèle OSI

Le modèle OSI est un outil de réflexion et de structuration, plus qu'un outil de conception. En tant que norme, il impose des règles qui s'imposent à tous et permettent la communication entre constructeurs et éditeurs.

Pourquoi ?

Le principe même du réseau suppose l’interconnexion de composants hétérogènes, incompatibles, de fabricants et d’éditeurs concurrents ; le danger étant de voir s’imposer des systèmes parallèles, propriétaires, incompatibles et de devoir multiplier les passerelles entre eux (ce qui fut le cas au début des réseaux locaux avec Ethernet d'un côté et Token Ring de l'autre).

Le modèle OSI vise donc à l’interopérabilité.

Qu'est-ce qu'un modèle ?

Il s’agit d’un travail d’inventaire (réalisé par les acteurs du secteur dans les années 70 pour OSI). Il définit des règles sans imposer de techniques. Bien que jamais intégralement mis en place, un modèle reste tout de même une référence incontournable pour acquérir une méthode d’analyse

3.1 La normalisation

Comment ?

L’activité de l’ISO a consisté, en premier lieu, à analyser le travail de toutes les composantes du réseau et à définir des ensembles de fonctions complets et cohérents.

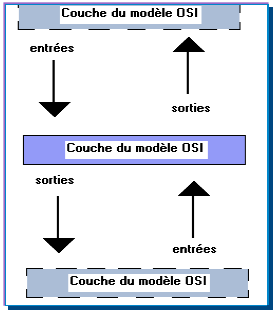

De ces principes est née une norme en 7 couches qui indique, pour chacune d’elle :

De ces principes est née une norme en 7 couches qui indique, pour chacune d’elle :

- les informations dont elle a besoin pour effectuer son travail (les entrées)

- les actions qui lui sont dévolues (sa fonction)

- les résultats qu’elle est capable de produire pour la couche suivante (les sorties)

Les entrées et sorties sont les interfaces de communication entre couches.

Un modèle de principe, un outil d'analyse

Ce modèle reste très théorique et n’indique en aucune manière la façon dont l’intérieur d’un matériel ou d’une couche logicielle doit être constitué. Il précise en revanche la forme des informations et la liste des messages à produire pour la communication entre couches.

Du plus proche des logiciels vers le plus bas du matériel, les sept couches définissent les opérations qu’il est possible d’effectuer (envoyer des messages, télécharger des fichiers…) ainsi que les commandes (en version algorithmique) nécessaires à l’exécution de ces opérations, jusqu’aux représentations des signaux sur les câbles ou liaisons reliant les outils de communication.

3.2 Fonctionnement du modèle

A - De couche à couche

Ce découpage en couche a permis de faire émerger des fonctions génériques et relativement isolées pour chaque niveau de traitement de la communication réseau.

Ce découpage en couche a permis de faire émerger des fonctions génériques et relativement isolées pour chaque niveau de traitement de la communication réseau.

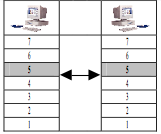

Dès lors, le fonctionnement du modèle suppose une communication de la couche y de l’émetteur vers la couche y du destinataire, indépendamment du traitement opéré par les couches supérieures et/ou inférieures.

Exemples

- (1) Le codage universel effectué par la couche 6 n’est destiné qu’à la couche 6 du destinataire, sans se préoccuper de savoir quel chemin sera emprunté, quelle application a généré le message ou quel support physique sera utilisé.

- (2) la préparation au transport d’une information (couche 4 - découpage en paquet, régulation du trafic…) ne s’inquiète pas de la possibilité d’atteindre le destinataire ou de savoir si les autorisations ont été validées à la couche 5.

Ce qui est fait par une couche ne peut être utile qu’à la couche équivalente du destinataire. Les autres couches n’ont pas accès aux informations ainsi produites, et peuvent transmettre cette partie de message sans étudier ou contrôler son contenu : ceci entraîne un gain de temps sur l'ensemble du processus par un traitement parallèle de certaines opérations, une plus grande spécialisation d'éléments logiciels ou matériels et une limitation des temps d'attente (par des techniques de bufferisation).

Chaque niveau fait ce qu’il sait faire à partir de ce qui lui est fourni (par les couches supérieures pour l’émission, les couches inférieures pour la réception) et transmet le résultat à la couche suivante (inférieure ou supérieure), en considérant que le travail qui sera réalisé atteindra son cheminement final.

Pour assurer divers contrôles (bonne arrivée d’un message, synchronisation de vitesse, etc), une couche pourra se mettre en attente de réponses de la couche équivalente de l’autre matériel, ce qui bloque tout la chaîne de traitement supérieure mais n'empêche pas la réception continue d'autres éléments d'information.

B - Construction et exploitation du message

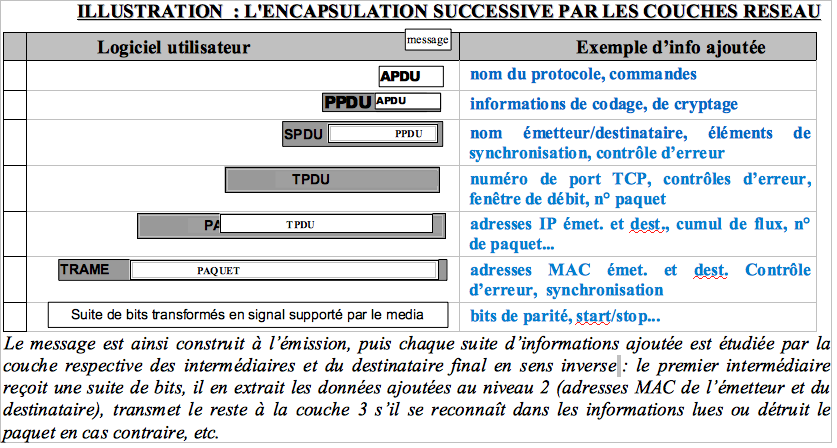

A chaque niveau, l’information communiquée par la couche précédente, conformément à la définition des interfaces, est complétée par des données réalisant les fonctions (synchronisation, codage, adressage,…) du niveau où l’on se trouve. On parle d'encapsulation des données de la couche supérieure (qui deviennent une boîte noire). Les éléments ajoutés aux données sont nommés entêtes.

A la première étape, le logiciel utilisant les couches réseaux transmet le message de l’utilisateur à la couche application qui ajoute, par exemple, des informations sur le protocole utilisé, les commandes nécessaires à l’envoi, etc. Le bloc ainsi constitué est appelé APDU (Application Packet Data Unit).

La couche 6 transforme cet APDU en langage universel, compresse l’ensemble et ajoute les informations de cryptage. On obtient le PPDU – Presentation PDU (voir illustration ci-dessous).

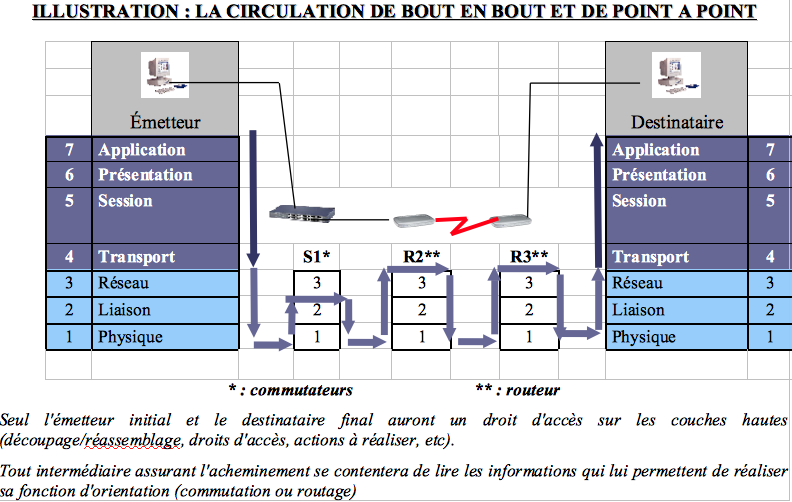

C - De bout en bout ou de point à point

Cependant, il n’est pas utile que chaque matériel par lequel transite l’information étudie l’intégralité du contenu du message (quelle application a généré le message, quel est le canal de communication…) s’il n’est pas le destinataire final (de même qu’on n’ouvre pas le courrier à chaque relais de tri postal entre deux pays étrangers). Ainsi, toutes les informations d’entête et du message d’origine ne sont pas nécessaires à chaque intermédiaire, voire, doivent rester confidentielles, sécurisées, privées.

Exemple

La régulation et la correction d’erreur réalisées par la couche 4 entre l’émetteur initial et le destinataire final n’apportent aucune information à un routeur chargé de trouver le chemin ou à un commutateur qui renvoie le paquet au prochain intermédiaire.

On définit alors que la communication s’effectue de bout en bout pour les couches 7 à 4, c’est à dire que seuls les exacts émetteur et destinataire entrent dans le détail des informations fournies par ces couches. Il s'agit ici des couches hautes dont relèvent les problèmes de confidentialité des échanges, d'identification des services en exécution, d'établissement de session, etc.

Elle se déroule de point à point pour les couches 3 à 1, c’est à dire que toute information produite par ces couches peut (ou doit) être étudiée par chaque matériel intelligent traversé, ceux-ci ne s'occupant pas des couches supérieures. Ces couches basses soulèvent des problèmes de débit, d'encombrement des voies de communication, d'isolation des flux, d'adressage et de routage.

3.3 Les couches du modèles

Les 7 couches identifiées dans le modèle vont de la prise en charge des actions à réaliser (transférer, supprimer, etc) à la transmission des signaux correspondant à ces actions en passant pas l'identification des acteurs

A - La couche 7 : Application

Elle propose une offre de services diversifiés et standardisés.

En clair, elle indique, pour chaque fonction que l’on souhaite réaliser, les spécifications du langage de communication à implanter à chaque extrémité (commandes pour l’envoi, pour la récupération, pour les contrôles, etc), indépendamment du programme qui l’utilisera.

| COUCHE 7 : APPLICATION | |

|---|---|

| Fonctions réalisées | Assure la compatibilité entre programmes, définit les protocoles et leur langage (signatures) |

| Éléments concernés | FTP, HTTP, Service d'annuaire X500, Services de messagerie X400, LDAP, POP, SMTP, IMAP, SSL, SSH, etc |

Ne confondez pas la couche APPLICATION avec les applications utilisant des fonctions réseau. Firefox n’est pas un élément défini par le modèle OSI mais un logiciel d’éditeur utilisant l'application HTTP de la couche 7.

Ainsi, un client Outlook® pourra adresser un message à un serveur de messagerie de Netscape®, le résultat étant récupéré par un client Thunderbird®. Tous ces éléments devront supporter les mêmes protocoles de courrier électronique.

B - La couche 6 : Présentation

La couche présentation assure l’universalisation entre matériels hétérogènes, l’optimisation et la sécurisation des communications.

Une des idées principales de cette couche repose sur le fait que les ordinateurs qui établiront un dialogue par le réseau ont de grandes chances d’être différents, notamment dans leur mode de stockage des informations, de représentation des caractères : EBCDIC, UNICODE, ASCII, DCB… Si le message part d’un Mainframe, passe des routeurs, atterrit sur un Serveur PC pour être consulté par un PDA (Personal Digital Assistant), il faudra que le message d’origine soit interprétable sur le client final.

| COUCHE 6 : PRÉSENTATION | |

|---|---|

| Fonctions réalisées | Uniformisation des données transmises d'une machine à l'autre, optimisation des temps de transfert et sécurisation de la transmission |

| Éléments concernés | Cryptographie, échanges de clés, compression de données, conversion des formats |

Une fois le logiciel émetteur ayant transmis le message à la couche Application (qui se chargera d’ajouter les commandes à faire exécuter par le destinataire), la couche 6 va donc transformer le texte reçu du niveau supérieur en une version universelle (le codage de tous les outils réseau), cette version reçue sur le PDA étant ensuite transformée dans le codage de caractère reconnu par ce matériel.

Une autre fonction de cette couche est d’assurer la sécurité dans la transmission de l’information, en utilisant toutes les fonctions de codage, cryptage et autres algorithmes visant à rendre impossible la lecture d’un message intercepté.

Enfin, elle assurera la compression du message de la couche supérieure (et sa décompression à l’autre extrémité) pour diminuer le temps de transfert de l’information.

C - La couche 5 : Session

La couche session réalise l’établissement d’un dialogue structuré entre machines

A la fin du traitement par la couche 6, la communication n’a toujours pas réellement commencé.

L’établissement d’une communication entre deux équipements doit se faire en deux étapes : la première consiste à établir une session de communication (équivalent à composer le numéro de votre correspondant et attendre qu’il décroche), puis à échanger de l’information (vous parlez si ça décroche effectivement).

| COUCHE 5 : SESSION | |

|---|---|

| Fonctions réalisées | Établissement/relâchement de session entre plusieurs utilisateurs, synchronisation, contrôle des erreurs |

| Éléments concernés | Jeton de session |

La couche 5 ne s’occupe que de la première partie : envoyer le message permettant d’ouvrir un canal de communication, s’assurer que les deux éléments disposent des droits suffisants d’échange, vérifier que le dialogue s’établit sans erreur et surveiller que les deux équipements se comprennent (pas de différence dans la vitesse de transmission/ réception : on parle de synchronisation).

Tout au long de l'échange, la couche session peut conserver les informations d'identification pour éviter de redemander des droits d'accès (éviter que l'on ne raccroche et se rappelle à chaque fin de phrase). Pour cela, un jeton de session est produit pour les deux extrémités. Ce jeton servira :

- à limiter les contrôles lors des échanges (si on a le jeton, c’est que les droits ont été validés),

- à poursuivre l'échange malgré les défaillances réseau (on ne reformule pas l’identification s’il y a coupure)

- à forcer une identification périodique grâce à un système de durée de vie limitée (pour la consultation d’informations confidentielles par exemple).

Le jeton ayant été produit et validé, le travail de la couche 5 se résumera à insérer le numéro de jeton et à passer la main à la couche suivante.

En fin de communication, à la fin de sa période de validité ou pendant une durée d’inactivité définie, le jeton de session est détruit. Ce jeton est utilisé dans la programmation Web (PHP, ASP, JSP etc) pour assurer des fonctions de sécurité.

D - La couche 4 : Transport

La couche transport opère la préparation de l'échange (Logistique) de l’information, sans erreur d’un bout à l’autre du circuit.

C’est elle qui permet de « parler » entre équipements terminaux. Elle va opérer un découpage de l’information transmise en paquets de données adaptés à la taille des « wagons » assurant le transport sur la liaison et va numéroter ces paquets.

En mode dit connecté (TCP par exemple), la couche 4 va s’assurer que les paquets arrivent effectivement jusqu’au destinataire final, en transmettant à nouveau l’information si elle est perdue ou détériorée. Elle pourra alors adapter le débit de la communication en fonction des possibilités, à tout instant, de l’émetteur et du destinataire. Elle est capable de ralentir ou d’accélérer la communication en envoyant des paquets plus fréquemment, ou plus gros, ou l’inverse. On parle de synchronisation ou de contrôle de flux.

| COUCHE 4 : TRANSPORT | |

|---|---|

| Fonctions réalisées | Prendre les données de la couche session et les découper en paquet, s'assurer de la bonne transmission de bout en bout : établissement/relâchement de connexion contrôle de flux |

| Éléments concernés | TCP, UDP, IGMP |

En mode non connecté ou datagramme (UDP), elle se contente d’envoyer les paquets constitués et, en réception, de retransmettre vers la machine ceux ayant un numéro supérieur au dernier paquet reçu (elle élimine les paquets antérieurs).

E - La couche 3 : Réseau

Elle définit l’organisation des communications entre réseaux.

Sa fonction est essentielle aux communications de réseau à réseau, et donc à Internet en particulier.

La fonction première de la couche 3 est le routage, mot inspiré de ce qui existe à la poste (« action de grouper en liasses, selon leur destination, des imprimés ou des colis » in Le Petit Robert) ou dans la marine (« Détermination de la route que doit suivre un navire »). Ce double rôle est donc de trouver un chemin possible, d’une part, et d’organiser l’acheminement de tous les paquets d’une communication selon un ou plusieurs chemins, d’autre part. Il s’appuie sur une identification intelligente des matériels en présence, c’est à dire que chaque adresse de machine possède un sens logique.

| COUCHE 3 : RÉSEAU | |

|---|---|

| Fonctions réalisées | Gestion du sous-réseau : acheminement, gestion de congestion du réseau, comptabilisation de flux de données (en nombre d’octets) gestion de l’hétérogénéité (Ethernet/Token Ring/…) |

| Éléments concernés | routeurs, IP, IPv6, X.25, ICMP, MPOA, IPSec |

En plus, la couche 3 permet la comptabilisation des paquets qui circulent et l’établissement de statistiques (en vue d’une répartition financière, par exemple), l’optimisation du trafic en trouvant la route la moins longue (en temps), la moins coûteuse (avec des accords entre partenaires, par exemple) ou la moins torturée (nombre d’intermédiaires minimum, pour éviter les encombrements ou les délais d’acheminement), voire en définissant dès le premier routeur la liste des équipements à suivre (routage à la source).

Cette couche organisera la circulation des données, quels que soient les réseaux locaux ou étendus qu’elle emprunte. Elle entre aussi en jeu dans le cadre des échanges sécurisés à travers un réseau public (VPN : Virtual Private Network).

F - La couche 2 : Liaison de données

La couche liaison s’occupe de la communication de proche en proche et de l’identification matérielle des composants. On se place ici à un niveau beaucoup plus local de la communication.

A partir de ce niveau, la seule vision dont dispose le matériel concerné est ce qui lui est directement connecté. Cette couche est décomposée en deux sous-ensembles, l’un plus logique (LLC : Logical Link Control), et l’autre plus proche du matériel (MAC : Media Access Control).

La sous-couche LLC

Elle va concerner la façon dont se comporte un matériel pour entrer en communication avec un voisin, sans créer de conflit entre tous les équipements connectés (méthode d’accès au média), ainsi que la gestion des erreurs dans la transmission de l’information, l’établissement d’une communication entre un matériel et son voisin avec vérification des autorisations (Wifi par exemple).

| COUCHE 2 : LIAISON DE DONNÉES | |

|---|---|

| Fonctions réalisées | Rendre un support de communication sans erreur : contrôle d'erreur, contrôle de flux, établissement/relâchement de connexion, découpage en trame, méthodes d'accès, adressage MAC… |

| Éléments concernés | PPP, PPTP, xDLC, synchronisation, pont, commutateur et autocommutateurs (PABX), cartes réseau, Ethernet (CSMA-CD), Token Ring… |

A ce niveau, on assurera aussi un contrôle de flux, la synchronisation entre matériels connexes (comme vu à la couche 5), le contrôle et l’authentification des éléments en communication.

La sous couche MAC

Elle spécifie les caractéristiques des matériels de communication de niveau local, notamment une adresse unique au monde (en principe) pour pouvoir les distinguer (adresse MAC), la forme des signaux qu’ils doivent émettre sur les médias, les aspects de la connexion qui les relie à l’ordinateur…

G - La couche 1 : Physique

C’est la seule couche qui produit effectivement une transmission d’information !

La couche physique concerne l’aspect électrique et électronique du réseau, tant du point de vue matériel que signal.

A ce niveau, on ne traite plus de l’information mais du signal, c’est à dire une suite de bits sans aucune signification.

Cette couche indique les caractéristiques profondément techniques des câblages, de la connectique, des cartes réseau. Elle assure aussi une fonction de régénération sur le signal, de manière à en prolonger la diffusion au-delà des limites physiques des médias.

Enfin, elle réalise une certaine forme de contrôle d’erreur (parité) et de synchronisation (bit start/stop).

| COUCHE 1 : PHYSIQUE | |

|---|---|

| Fonctions réalisées | Transmission de bits sur un support de communication |

| Éléments concernés | Câblage, connectique, cartes réseau, répéteur, Hub, multiplexeur, armoires de brassage, bits de parité, bits start/stop |

IV Le Modèle DoD

Un modèle moins détaillé et plus en relation avec les fonctions des matériels utilisés dans les réseaux a pris le dessus avec l'imposition de la pile de protocoles TCP/IP

Lors de la définition de la pile de protocoles TCP/IP, le Département de la Défense Américain a cherché à constituer une solution de communication à travers des réseaux hétérogènes, avec un objectif de robustesse et de simplicité.

Or, l’architecture du modèle OSI est extrêmement détaillée et certaines fonctions pourraient relever d’un autre assemblage :

- Le cœur de TCP/IP est constitué par deux couches indépendantes,

- l’une responsable de la logistique d’envoi : TCP (Transmisson Control Protocol) qui, d’une part, prépare les paquets, les dimensionne et les numérote, et, d’autre part, réalise la gestion des flux et des erreurs entre les équipements terminaux, ou UDP (User Datagram Protocol) qui réalise un échange sans contrôle, plus fluide (Couche 4 du modèle OSI)

- l’autre chargée du routage : IP (Internet Protocol ou protocole d'interconnexion de réseaux) qui réalise l'identification des équipements, détermine le chemin à suivre (Couche 3 du modèle OSI)

- Les trois couches hautes (7 à 5) peuvent être vues comme un ensemble qui réalise la mise en communication des deux équipements distants (commandes, formatage et établissement de la session).

- Les deux couches basses (2 et 1) organisent la diffusion du message de proche en proche (identification des intermédiaires, transmission sur le média).